DHCP配置

[SwitchA] ip pool 1 //创建IP地址池1

[SwitchA-ip-pool-1] network 10.1.1.0 mask 255.255.255.128 //配置地址池范围

[SwitchA-ip-pool-1] dns-list 10.1.1.1 //配置DNS

[SwitchA-ip-pool-1] gateway-list 10.1.1.1 //配置PC电脑网关

[SwitchA-ip-pool-1] excluded-ip-address 10.1.1.2 //保留IP地址

[SwitchA-ip-pool-1] lease 10 //配置租期,缺省为1天

|

配置VLANIF10接口下的客户端从全局地址池中获取IP地址

[SwitchA] interface vlanif 10 //进入vlan10接口

[SwitchA-Vlanif10] ip address 10.1.1.254 255.255.255.128 //配置vlan网关

[SwitchA-Vlanif10] dhcp select global/interface //全局或接口dhcp服务器

|

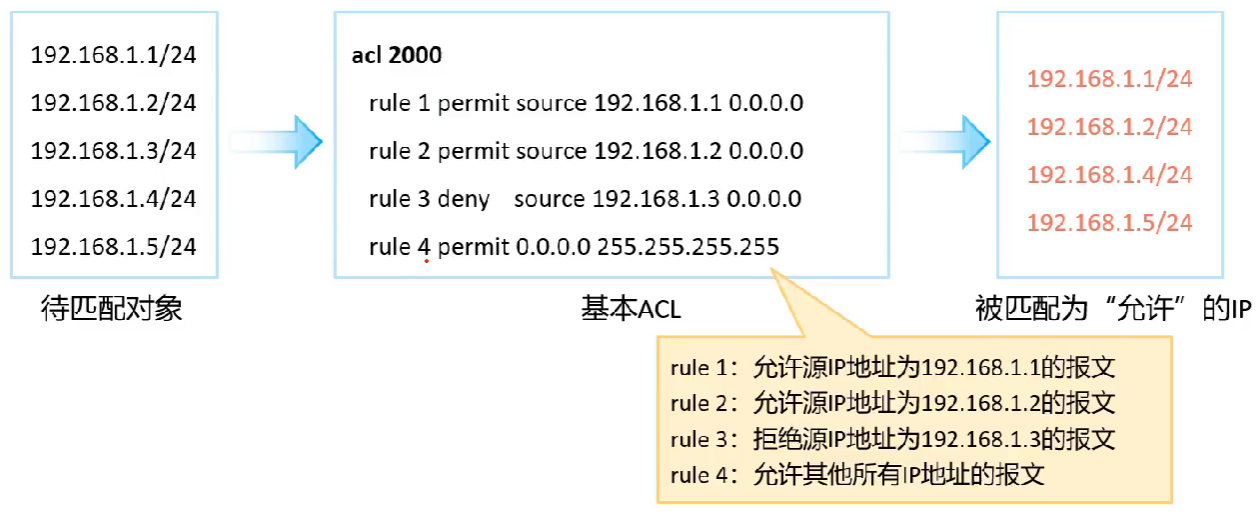

ACL分类

基于ACL规则定义方式的分类

| 分类 |

编号范围 |

规则定义描述 |

| 基本ACL |

2000-2999 |

仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则 |

| 高级ACL |

3000-3999 |

可使用IPv4报文的源IP地址、目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段等来定义规则 |

| 二次ACL |

4000-4999 |

使用报文的以太网帧头信息来定义规则,如根据源MAC地址,目的MAC地址,二层协议类型等 |

| 用户自定义ACL |

5000-5999 |

使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则 |

| 用户ACL |

6000-6999 |

即可使用IPv4报文的源IP地址或源UCL(User Control List)组,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则 |

基于ACL标识方法的分类

| 分类 |

规则定义描述 |

| 数字型ACL |

传统ACL标识方法。创建ACL时,指定一个唯一的数字标识该ACL |

| 命名型ACL |

通过名称代替编号来识别ACL |

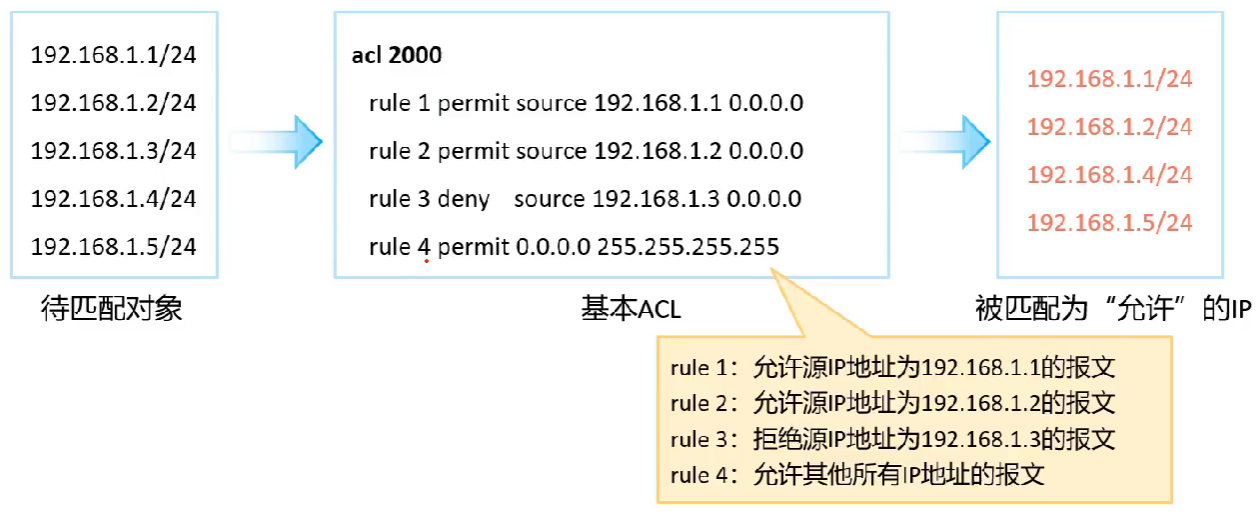

ACL匹配顺序及匹配结果

按照ACL规则编号从小到大的顺序进行匹配,编号越小越容易被匹配

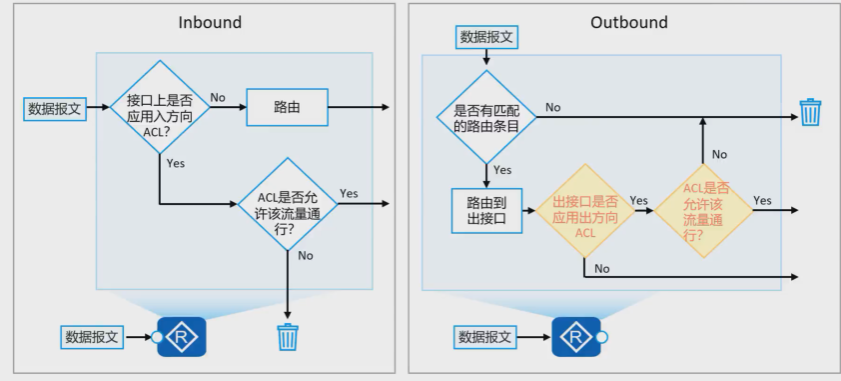

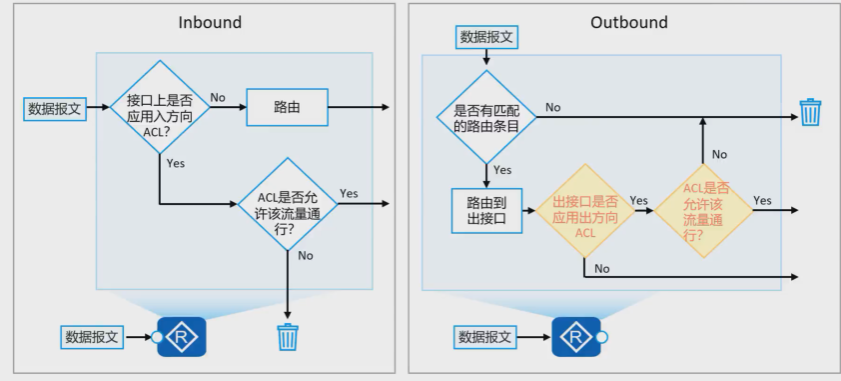

入站(Inbound)及出站(outbound)方向

入站先匹配,再路由

出站先路由,再匹配

ACL访问控制列表配置

[Huawei] time-range workday 8:30 to 18:00 working-day //配置时间段,周一到周五早上8:30到下午18:00

[Huawei] acl 2000 //启用编号为2000的ACL

[Huawei-acl-basic-2000] rule permit source 192.168.1.10 0 time-range workday //只允许192.168.1.10这一个用户在工作日可以访问

[Huawei] user-interface vty 0 4 //进入虚拟接口0-4

[Huawei-ui-vty0-4] acl 2000 inbound //应用acl

|

NAT地址转换配置

[Router] nat address-group 1 2.2.2.100 2.2.2.200 //配置NAT地址池1

[Router] nat address-group 2 2.2.2.80 2.2.2.83 //配置NAT地址池2

[Router] acl 2000 //配置ACL2000

[Router-acl-basic-2000] rule 5 permit source 192.168.20.0 0.0.0.255

[Router] acl 2001 //配置ACL2001

[Router-acl-basic-2001] rule 5 permit source 10.0.0.0 0.0.0.255

[Router] interface gigabitethernet 3/0/0

[Router-Gigabitethernet3/0/0] nat outbound 2000 address-group 1 no-pat //设置ACL2000匹配的源地址,转换为地址池1的地址,并且不开启端口NAT

[Router-Gigabitethernet3/0/0] nat outbound 2001 address-group 2

|

静态NAT配置

每一个私有地址与一个共有地址进行转换。

没啥用,都这么多公网了,还搞啥的一对一的分配

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 122.1.2.1 24

[R1-GigabitEthernet0/0/1]nat static global 122.1.2.1 inside 192.168.1.1

[R1-GigabitEthernet0/0/1]nat static global 122.1.2.2 inside 192.168.1.2

|

动态NAT配置

在NAT地址池里选一个地址。

创建地址池

[Huawei]nat address-group group-index start-address end-address

配置地址转换的ACL规则

[Huawei] acl number

[Huawei-acl-basic-number] rule permit source source-address source-wildcard

接口识图下配置带地址池的NAT Outbound

[Huawei-GigabitEthernet0/0/0]nat outbound acl-number address-group group-index [no-pat]

|

NAPT

动态NAT选择地址池中的地址,同时也会对端口进行转换。也就是说一个公网地址,可以有多个端口来分配私有地址

[R1]nat address-group 1 122.1.2.1 122.1.2.1

[R1]acl 2000

[R1-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

|

EasyIP

和NAPT差不多,就是不需要再创建地址池,直接将私网地址转换成网关的出口地址

[R1]acl 2000

[R1-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255

[R1-GigabitEthernet0/0/1]nat outbound 2000

|

NAT Server

端口映射,将内网服务器映射到公网

[R1-GigabitEthernet0/0/1]nat server protocol tcp global 202.10.10.1 www inside 192.168.1.1 8080

|

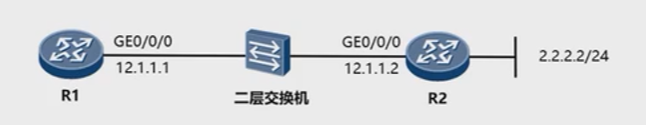

网络质量探测

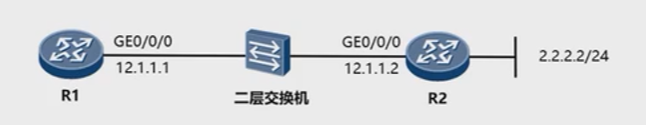

BFD监测网络状态

如果R2接口坏了,那么R1就会自动删除去往R2的路由

bfd r1r2 bind peer-ip 12.1.1.2 source-ip 12.1.1.1 one-arm-echo //创建bfd单臂回声。如果没用onew-arm-echo,则R1和R2都需要配置bfd

ip router-static 0.0.0.0 0 12.1.1.2 track bfd-session bfd r1r2 //在主默认路由上挂载bfd

|

NQA监测网络状态

NQA支持的测试包括多种协议,如http延迟、tcp延迟、DNS错误、ICMP

[R1]nqa test-instance root icmp //创建一个nqa测试实例,管理账号名为root,测试实例名称为icmp

[R1-nqa-root-icmp]test-type icmp //测试类型为icmp协议测试

[R1-nqa-root-icmp]frequency 10 //知道连接两次探测间隔为10s

[R1-nqa-root-icmp]probe-count 2 //指定一次探测进行的测试次数

[R1-nqa-root-icmp]destination-address ipv4 12.1.1.2 //测试对端IP地址

[R1-nqa-root-icmp]start now //启动当前测试实例

|

在静态路由或默认路由后加上track NQA

ip router-static 0.0.0.0 0 12.1.1.2 track naq root icmp